Articoli con il tag Sicurezza

Phishing: persuadere attraverso una voce sintetizzata da AI - Parte 1

– Mi arrivano dalle 10 alle 20 email al giorno e più della metà sono tentativi di spear phishing, ovvero una tipologia di truffa telematica via mail che il più delle volte mira ad ottenere dati personali della vittima, inclusi anche username e password di eventuali account mail, attraverso pagine forgiate ad hoc per simulare le sezioni di login dei servizi più conosciuti (google mail, hotmail, … Leggi il post

Monero Windows e Linux CLI compromessi: L'analisi dei binari

– Come menzionato nel post del blog getmonero.org, i binari della Command Line Interface (CLI) di Monero sono stati recentemente compromessi. Per i lettori che non conoscono Monero, è una criptovaluta che mira a proteggere la privacy finanziaria dei suoi utenti. Si basa su tecnologie ben note come le firme ad anello e le transazioni riservate; suggerisco di leggere Mastering Monero per capire meglio … Leggi il post

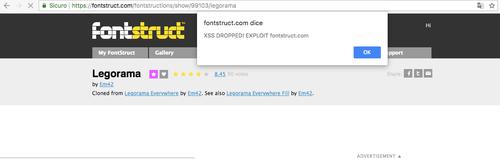

FontStruct - Rompi l'InfraSTRUCTure!

– Cross-Site Scripting, API non protette e molto altro Il famoso sito FontStruct permette, anche agli utenti meno esperti, di creare da zero il proprio font personale. Una procedura molto semplificata: ti registri e sei già pronto per disegnare. Il tutto viene offerto, tramite una semplice interfaccia come un servizio gratuito. Mica male! Sfortunatamente lo sviluppatore che ha messo in piedi questo … Leggi il post

MEGA Chrome Extension Hackerata - Timeline dettagliata degli eventi

– TLDR; Il 4 settembre alle 14:30 UTC, una persona sconosciuta è riuscita a penetrare nell’account dello store di estensioni di Google Chrome di MEGA e, successivamente, è riuscita a caricare una versione 3.39.4 dell’estensione MEGA nel Chrome store, secondo un post pubblicato dall’omonima azienda. Dopo l’installazione o l’aggiornamento automatico, l’estensione … Leggi il post

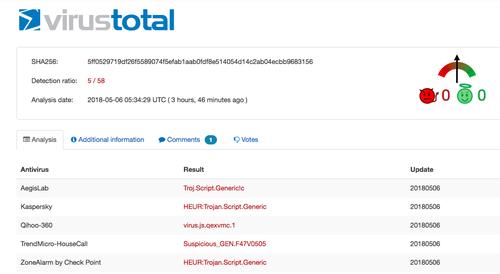

Deoffuscare un trojan JScript

– Oltre il 50% degli attacchi informatici è eseguito attraverso un malware, il cui compito è quello di trovare una qualsiasi falla per iniettare altri tipi di virus tra cui malware, adware e molto altro ancora. Controllare il computer da remoto, spiare ogni informazione sullo schermo e anche crittare i file per chiedere un riscatto: un clic sbagliato e perdi tutto. Si stima che ogni settimana … Leggi il post

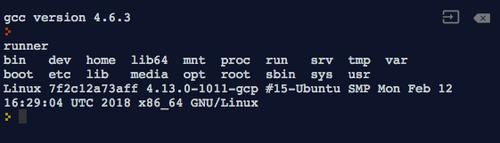

Così Ho Preso il Controllo dei Compilatori Online

– Molti compilatori online permettono di risparmiare tempo e risorse all’utente, facilitandolo lo sviluppo e l’apprendimento di programmini semplici come “Hello world” nei vari linguaggi di programmazione. Premetto che anche io non amo scaricare tutte le mie risorse per un compilatore e uso molto spesso uno online se l’esercizio è molto semplice. Partendo dal … Leggi il post

MoneroV Fork: ecco perchè devi starne alla larga

– ATTENZIONE: Diversi cambiamenti sono stati attuati all’interno di Monero, la sezione “Tipi di fork” potrebbe essere non aggiornata completamente . Il nuovo fork non ufficiale della blockchain di Monero, MoneroV desta sospetti da parte di tutti gli utenti della community di Monero. I primi tra tutti, ci sono alcuni utiilizzatori di Monero che si chiedono: il fork sarà scam? Con … Leggi il post

Perché un Carattere Indiano ha Causato dei Problemi nei Dispositivi Apple

– L’azienda Apple è stata criticata negli ultimi tempi per aver creato una totale centralizzazione all’interno del melafonino (anche noto come iPhone): è noto come ogni proprietario infatti è quasi obbligato dalla stessa azienda ad eseguire gli aggiornamenti sul proprio dispositivo, senza la possibilità di ritornare alla versione precedente. Se da una parte questa situazione ha … Leggi il post

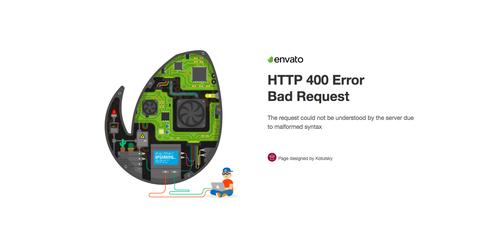

Come Ho Rotto la Barra di Ricerca di Envato

– Come Envato ha gestito dei potenziali rischi per la sicurezza attraverso il suo programma Bug Bounty Quando si pensa a grandi aziende come Slack, Atlassian, la sicurezza, dell’azienda e del cliente è fondamentale. Ma se proprio una di queste aziende come Envato, non fosse totalmente sicura? Ecco qua un rapporto tecnico su delle vulnerabilità scoperte e riportate ad Envato dal sottoscritto. … Leggi il post