Articoli con il tag Italian

Analisi di un Malware Fondato su Redline

– Negli ultimi mesi si sono moltiplicati i tentativi di diffondere malware tramite alcuni programmi all’apparenza “innocui”, attraendo l’utente attraverso premi come l’invio di denaro con criptovaluta oppure regali a tema NFT. L’utente ignaro, eseguendo un “innocentissimo” eseguibile per accedere ai premi, diventa parte di una botnet. In questo post, … Leggi il post

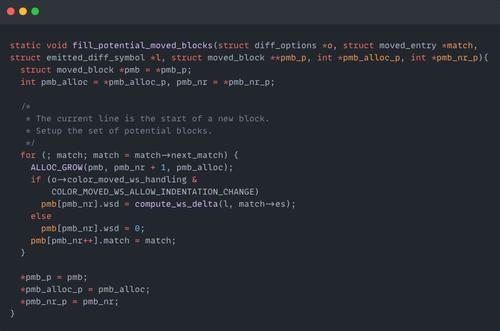

Reverse Engineering del driver Omnivision OS12D40

– Durante la sesta parte della serie “Deeping into a firmware of an IP camera”, abbiamo strutturato un discorso teorico riguardante i dispositivi, come comunicano e quali sono gli elementi hardware che permettono tutto ciò. Un’altra cartella molto interessante è /lib che comprende tutte le librerie per gli eseguibili e i device driver sviluppati da Novatek che permettono al sistema … Leggi il post

Esplorare il Sistema Operativo di Reolink RLC-810A

– Nella quarta parte ci siamo concentrati sul file system e, prima di concludere, siamo riusciti ad estrapolare i file da due immagini UBIFS contenute all’interno del firmware. Nella quinta parte cercheremo di capire meglio la struttura del file system di root, introducendo alcuni concetti fondamentali del sistema operativo utilizzato da Reolink RLC 810A, ovvero Linux. Perché Linux? Linux è … Leggi il post

Approfondire UBI FileSystem nei Dispositivi Embedded

– Nella terza parte abbiamo perlustrato i dispositivi hardware di Reolink RLC810-A, soffermandoci sulla memoria NAND. Continuiamo con la quarta parte dell’esplorazione di un firmware di una telecamera IP, introducendo il concetto di file system. Andremo ad esplorare le ragioni tecniche per la scelta di UbiFS, un file system utilizzato specialmente per una categoria di memorie di messa e … Leggi il post

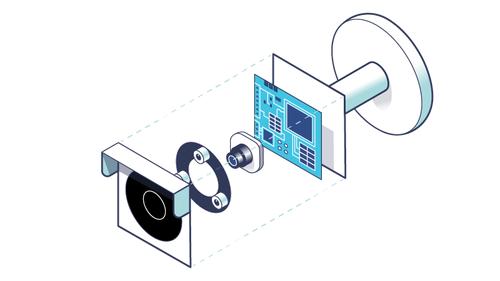

Esplorare Hardware di ReoLink RLC-810A

– Ora che sappiamo come funziona il booting del dispositivo, proviamo ad estrarre alcune parti dal firmware che abbiamo scaricato nella prima parte. Ci interessano due sezioni principali: il kernel di Linux che si preoccupa di avviare i servizi della telecamera e il Flattened Device Tree che consente al kernel di conoscere a priori la configurazione hardware senza interrogare ogni dispositivo. Nel … Leggi il post

Avvio di un OS Embedded: la Fase di Booting e U-Boot

– Nel primo articolo, abbiamo introdotto i dispositivi embedded ed iniziato a perlustrare ed estrarre informazioni dal firmware della camera IP di Reolink. Alla fine del post, abbiamo eseguito Binwalk che ha mostrato vari tipi di file: Flattened device tree, uImage, UBI File system. Per il secondo articolo della serie Reolink, andremo ad introdurre la teoria riguardante le varie fasi di booting del … Leggi il post

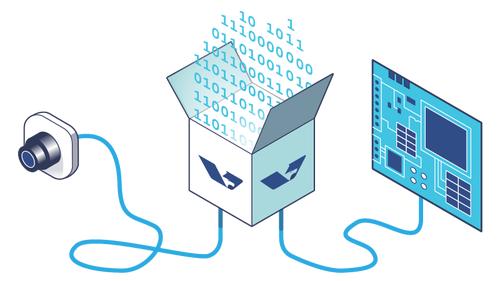

Introduzione all'Analisi del Firmware di una Telecamera IP ReoLink

– I dispositivi di tipo embedded sono sempre più diffusi e in modo particolare una categoria di dispositivi va ultimamente per la maggiore: IoT (Internet Of Things). Negli ultimi decenni, mai come d’ora si è assistito ad una evoluzione della domotica, partendo da semplici lampadine e arrivando a stampanti connesse con il cloud. L’evoluzione però ha portato con sé anche alcuni svantaggi, … Leggi il post

La Storia del Blocco Alternativo di Genesi di Bitcoin

– In questo articolo proverò a spiegare il primo codice sorgente di Bitcoin e a fare delle correlazioni con il codice sorgente attualmente utilizzato. Il mio intento è quello di aiutarvi a comprendere meglio i primi particolari della storia di Bitcoin e della figura di Satoshi Nakamoto. Per quanto riguarda i principianti potrebbe essere un articolo abbastanza complesso da comprendere, anche se ho … Leggi il post

Svelare l'autore anonimo: tecniche di stilometria

– Una delle tecniche che mi affascina di più riguardo la scrittura è l’analisi testuale, che comprende la semantica (il significato delle parole) e sintattica (l’utilizzo dei segni e delle lettere per costruire frasi). Durante la storia, sia classica che moderna, sono numerosi gli autori che hanno voluto tenere nascosto la propria identità. A prima vista, potrebbe sembrare … Leggi il post

Analisi Malware a tema Mario

– Se siete stati bambini con un Nintendo DS (presente!), avrete giocato per molto tempo con videogame della serie Mario, il famoso idraulico italiano. Apparso per la prima volta in “Donkey Kong”, Mario è protagonista indiscusso dei videogiochi della famosa casa di sviluppo Nintendo: dagli sport, alle automobili, non c’è videogioco famoso prodotto dalla Nintendo che abbia Mario come … Leggi il post

Come misurare il tempo di esecuzione di un programma

– Misurare le prestazioni di un programma significa tenere traccia del consumo delle risorse utilizzate dal programma. Oltre alla semplice prestazione tecnica, osservando da vicino RAM, CPU, è utile monitorare il tempo di esecuzione di un un certo task. Attività come l’ordinamento crescente di una serie di valori possono richiedere molto tempo a seconda dell’algoritmo utilizzato. Prima … Leggi il post

Un'introduzione ai portafogli di criptovaluta: Quale tipo di portafoglio è più adatto a te?

– Mentre l’ecosistema della blockchain e degli asset digitali continua a fiorire e a produrre tecnologie rivoluzionarie che possono potenzialmente essere le forze trainanti della quarta rivoluzione industriale, i nuovi arrivati nello spazio stanno considerando quali opzioni di archiviazione sono disponibili per beni come le criptovalute e i crypto token. Dal lancio di Bitcoin nel gennaio 2009, … Leggi il post

Iniziare con Bitcoin: Guida per Principianti

– Un uomo che ammira con soddisfazione l'oasi del Bitcoin Se avete sentito parlare di blockchain o criptovalute, allora il termine che inizialmente viene in mente è Bitcoin. Lanciato 12 anni fa, l’aumento del prezzo della fine del 2017 ha creato una frenesia mediatica che ha spinto Bitcoin nel mainstream e nel nostro lessico moderno. Spesso etichettata come la criptovaluta … Leggi il post

Come Scrivere Un Buon Manuale Tecnico

– Per alcune persone pubblicare un libro rappresenta un sogno: significa condividere una particolare conoscenza. Nei libri narrativi, in cui dietro ad ogni storia, esiste una morale, spesso celata e non sempre facile da capire. Nei libri più “tecnici” (in inglese technical books) è diverso: si tratta di qualcosa di più di una semplice condivisione. Scrivere libri per tecnici vuol dire … Leggi il post

Come Reagire al Data Breach di Ledger: 5 Raccomandazioni

– Se pensi di essere tra utenti interessati dall’ultimo data breach di Ledger è importante non farti prendere dal panico! Segui pochi semplici passaggi e potrai controllare l’entità del danno e tenere sotto controllo la sicurezza del tuo account. Cosa sono i Data Breach? Uno degli sfortunati effetti collaterali del mondo moderno e connesso a Internet è il data breach, ovvero una fuga … Leggi il post

Convos: Client IRC Self-hosted e Persistente

– Nel 2020, soprattutto a causa della recente pandemia, molte persone hanno incominciato a prendere confidenza con strumenti di comunicazione interna. Microsoft Teams, Slack, Telegram, Mattermost e molti altri sono gli strumenti più utilizzati in assoluto ma c’è ancora qualcuno che utilizza IRC (Internet Relay Chat), uno dei primi servizi di “messaggistica” online. Molti degli … Leggi il post

Dissezionare l'email phishing di Ledger

– I tentativi di phishing e di attacchi di ingegneria sociale sono aumentati esponenzialmente nell’ultimo periodo, specialmente nei confronti di utenti che hanno o sono in relazione con il mondo delle criptovalute. Recentemente, si sta molto discutendo riguardo un tentativo ben fatto di alcuni phisher a danni dell’azienda Ledger e dei loro utenti. In questo articolo, andremo ad … Leggi il post

Phishing: persuadere attraverso una voce sintetizzata da AI - Parte 1

– Mi arrivano dalle 10 alle 20 email al giorno e più della metà sono tentativi di spear phishing, ovvero una tipologia di truffa telematica via mail che il più delle volte mira ad ottenere dati personali della vittima, inclusi anche username e password di eventuali account mail, attraverso pagine forgiate ad hoc per simulare le sezioni di login dei servizi più conosciuti (google mail, hotmail, … Leggi il post

Cos'è la tecnologia Stealth Address e perché Monero la usa?

– Monero Stealth Address Oltre a Ring Signatures e Ring Confidential Transaction, una delle tante tecnologie implementate su Monero per proteggere i dati di due persone che scambiano denaro è stealth address, già introdotta nell’universo cryptocurrency con il protocollo CryptoNote. Questo articolo si focalizzerà sul come funzionano e sul perché sono stati introdotti. Per proteggere la privacy … Leggi il post

Monitorare la propria infrastruttura con Grafana, InfluxDB e CollectD

– Per alcune aziende, le infrastrutture sono il cuore del loro business. In particolare, mi riferisco a quelle aziende che hanno la necessità di gestire dati e applicazioni che si trovano su più di un server. Risulta quindi necessario monitorare i nodi dell’infrastruttura, specialmente se non si ha l’accesso in loco per poter intervenire su possibili problemi. Infatti, l’uso intensivo di … Leggi il post

Cheatsheet per Bash in italiano

– Una shell accetta i comandi e fornisce questi comandi al sistema operativo sottostante per l’esecuzione. Sulla maggior parte dei sistemi Linux, il programma della shell si chiama BASH (The Bourne Again Shell), ma ce ne sono altri, tra cui la shell C (tcsh) e la shell KORN (ksh). Attraverso questo comodo cheatsheet, ho provato a sintetizzare i comandi più utilizzati per iniziare ad utilizzare … Leggi il post

Il mito della privacy e della crittografia end-to-end in Zoom

– Zoom è un servizio per ospitare meeting senza bisogno di installare e configurare complicati applicativi: è una delle tante soluzioni per chi, in periodo di quarantena, vuole tenersi in contatto con amici e parenti. In questo ultimo periodo, sta avendo un successo dato dalla semplicità con cui è possibile iniziare a fare meeting e dalla possibilità di incontrarsi con un semplice tocco. Basta … Leggi il post

Cheatsheet per Git in italiano

– Git è uno degli strumenti di controllo versione più popolari. Può essere utilizzato per progetti grandi e piccoli ed è indipendente dai tipi di contenuto nei progetti. In effetti, usiamo git per gestire i contenuti dei capitoli di questo blog. Git è diverso da altri strumenti SCM perché è distribuito, il che significa che non esiste un repository di codice centrale. Per questo motivo, git è … Leggi il post

Monero Windows e Linux CLI compromessi: L'analisi dei binari

– Come menzionato nel post del blog getmonero.org, i binari della Command Line Interface (CLI) di Monero sono stati recentemente compromessi. Per i lettori che non conoscono Monero, è una criptovaluta che mira a proteggere la privacy finanziaria dei suoi utenti. Si basa su tecnologie ben note come le firme ad anello e le transazioni riservate; suggerisco di leggere Mastering Monero per capire meglio … Leggi il post

Sviluppare il nuovo sito: da Wordpress a Hugo

– All’inizio, ho sviluppato il mio sito il 14 maggio del 2017 quando è apparso il recente malware Wannacry. Il mio primo post, infatti, era per discutere e analizzare il malware in profondità, spiegando concetti tecnici a persone che non sanno nulla di Windows e SMB. Nella mia vita, ho incontrato alcune persone che si autodefinivano “esperti” in informatica, ma dopo aver fatto loro … Leggi il post

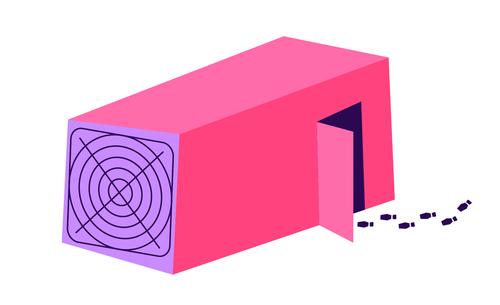

Analisi di un ASIC firmware: Antminer exploit

– Introduzione Gli esperti dicono che le criptovalute (come Bitcoin, Monero ed Ethereum) saranno i protagonisti del futuro sistema economico decentralizzato e distribuito. Se questo è vero, allora uno degli argomenti più dibattuti nel campo delle criptovalute, come verificare i pagamenti spendendo il meno possibile in termini di risorse, è particolarmente importante per la criptosicurezza. Ci sono … Leggi il post

Analisi della botnet basata sulla rete IRC

– Con uno dei miei tanti honeypots attivati in giro per il world wide web, ho scoperto un interessante script scritto con il famoso linguaggio di programmazione Perl. Questo script Perl è un malware utilizzato per controllare a distanza una macchina, aprendo quella che tecnicamente viene chiamata backdoor. Se questo programma maligno gira su più macchine, c’è la possibilità che … Leggi il post

MyMonero Phishing - Analizzare la falsa app Android

– Stavo navigando su Reddit tranquillamente in una giornata di sole. Ero occupato perché dovevo lavorare per molti progetti tra cui Mastering Monero. Ad un certo punto, ho notato un thread di un nuovo utente che chiedeva se ci fosse mai stata un’app MyMonero per Android. Prima di tutto, MyMonero è un’azienda privata fondata da fluffypony che è il principale gestore della criptovaluta … Leggi il post

È stata rilasciata la prima edizione di Mastering Monero

– “Mastering Monero: The future of private transactions” è la tua guida attraverso il mondo di Monero, una criptovaluta leader con un focus sulle transazioni private e resistenti alla censura. Questo libro contiene tutto ciò che devi sapere per iniziare ad usare Monero nel tuo business o nella tua vita quotidiana, anche se non hai mai capito o interagito con le criptovalute prima. Le … Leggi il post

Cercare vulnerabilità in Wordpress Plugin: Ultimate Member CVE-2018-17866

– Prodotto: Ultimate Member - User Profile & Membership Plugin Versione: 2.0.27 o precedente URL: https://wordpress.org/plugins/ultimate-member/ Potenziali utenti interessati: 100.000+ CVE : CVE-2018-17866 Ultimate Member Ultimate Member è uno dei tanti plugin di profilo utente e appartenenza per WordPress. Il plugin rende un gioco da ragazzi per gli utenti nell’iscriversi e nel diventare … Leggi il post

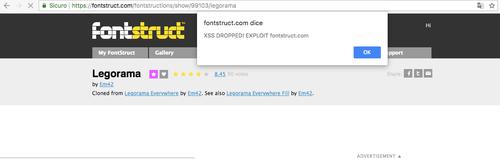

FontStruct - Rompi l'InfraSTRUCTure!

– Cross-Site Scripting, API non protette e molto altro Il famoso sito FontStruct permette, anche agli utenti meno esperti, di creare da zero il proprio font personale. Una procedura molto semplificata: ti registri e sei già pronto per disegnare. Il tutto viene offerto, tramite una semplice interfaccia come un servizio gratuito. Mica male! Sfortunatamente lo sviluppatore che ha messo in piedi questo … Leggi il post

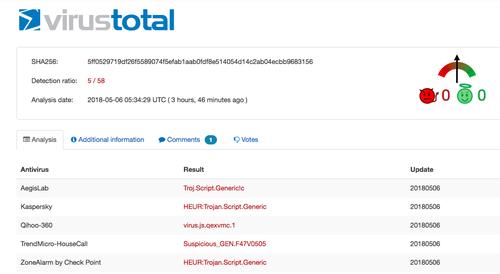

Deoffuscare un trojan JScript

– Oltre il 50% degli attacchi informatici è eseguito attraverso un malware, il cui compito è quello di trovare una qualsiasi falla per iniettare altri tipi di virus tra cui malware, adware e molto altro ancora. Controllare il computer da remoto, spiare ogni informazione sullo schermo e anche crittare i file per chiedere un riscatto: un clic sbagliato e perdi tutto. Si stima che ogni settimana … Leggi il post

Google Dorks: Cosa Sono e Come Si Utilizzano

– I motori di ricerca (Google, Bing, DuckDuckGo) hanno contribuito a diffondere l’utilizzo di Internet tra le persone comuni: ti basta una parola chiave per accedere al tutto il contenuto inerente a quell’argomento. In origine non esisteva una funzione “Cerca” all’interno della rete: bisognava visitare infatti tutte le pagine (sempre cercando di ricordare gli … Leggi il post

Scoprire il GDPR – General Data Protection Regulation

– Il Regolamento Generale sulla Protezione dei Dati in vigore dal 25 Maggio 2018 stabilisce le nuove regole per trattare i Dati Personali all’interno della Comunità Europea e disciplinare l’esportazione dei Dati Personali al di fuori dei confini UE. Il Regolamento UE 2016/679 (General Data Protection Regulation, abbreviato GDPR) si applica non solo ai cittadini dell’Unione Europea ma anche agli Enti … Leggi il post

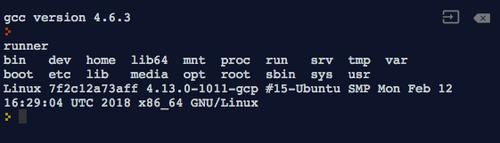

Così Ho Preso il Controllo dei Compilatori Online

– Molti compilatori online permettono di risparmiare tempo e risorse all’utente, facilitandolo lo sviluppo e l’apprendimento di programmini semplici come “Hello world” nei vari linguaggi di programmazione. Premetto che anche io non amo scaricare tutte le mie risorse per un compilatore e uso molto spesso uno online se l’esercizio è molto semplice. Partendo dal … Leggi il post

MoneroV Fork: ecco perchè devi starne alla larga

– ATTENZIONE: Diversi cambiamenti sono stati attuati all’interno di Monero, la sezione “Tipi di fork” potrebbe essere non aggiornata completamente . Il nuovo fork non ufficiale della blockchain di Monero, MoneroV desta sospetti da parte di tutti gli utenti della community di Monero. I primi tra tutti, ci sono alcuni utiilizzatori di Monero che si chiedono: il fork sarà scam? Con … Leggi il post

Perché un Carattere Indiano ha Causato dei Problemi nei Dispositivi Apple

– L’azienda Apple è stata criticata negli ultimi tempi per aver creato una totale centralizzazione all’interno del melafonino (anche noto come iPhone): è noto come ogni proprietario infatti è quasi obbligato dalla stessa azienda ad eseguire gli aggiornamenti sul proprio dispositivo, senza la possibilità di ritornare alla versione precedente. Se da una parte questa situazione ha … Leggi il post

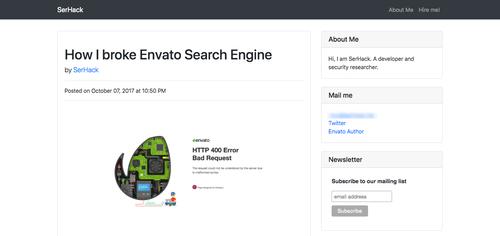

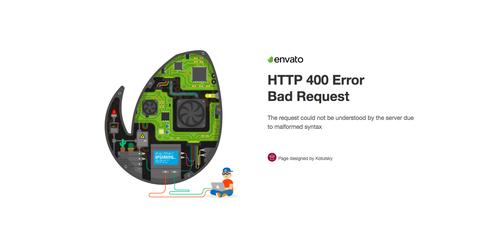

Come Ho Rotto la Barra di Ricerca di Envato

– Come Envato ha gestito dei potenziali rischi per la sicurezza attraverso il suo programma Bug Bounty Quando si pensa a grandi aziende come Slack, Atlassian, la sicurezza, dell’azienda e del cliente è fondamentale. Ma se proprio una di queste aziende come Envato, non fosse totalmente sicura? Ecco qua un rapporto tecnico su delle vulnerabilità scoperte e riportate ad Envato dal sottoscritto. … Leggi il post

Sviluppo di un Keylogger: Tecniche Hardware vs Software

– Per celebrare le 400 e più visite nel mio blog dopo appena 10 giorni (non male, dai), sono riuscito nel mio tempo libero a scrivere un altro articolo, molto interessante, su un’altra popolare categoria di malware: i keylogger. I keylogger sono una particolare forma di malware particolarmente insidiosa: sono dei software ideati per monitorare ogni tasto premuto sulla tastiera di un qualsiasi … Leggi il post